Windows Hello obronił się przed bliźniętami

21 sierpnia 2015, 09:25Jednym z nowych mechanizmów bezpieczeństwa w Windows 10 jest Windows Hello, technologia biometryczna, która pozwala m.in. na logowanie się do komputera dzięki rozpoznawaniu twarzy. Korzysta ona z intelowskiej kamery RealSense używającej trzech kamer - działających w podczerwieni, z soczewkami 3D oraz tradycyjnych

Galera - 50 teraflopsów w Gdańsku

5 kwietnia 2008, 09:31Jak donosi PC World Komputer, na Politechnice Gdańskiej stanął najpotężniejszy komputer w Polsce i 9. pod względem wydajności w Europie. W uroczystości uruchomienia Galery wzięli udział m.in. Lech Wałęsa i prezes Intela Paul Otellini.

Zabójca komputera

16 października 2015, 10:57Rosyjski ekspert ds. bezpieczeństwa występujący pod pseudonimem Dark Purple, zaprezentował urządzenie, które błyskawicznie niszczy komputer. USB Killer 2.0 może zniszczyć każde urządzenie z portem USB

Superkomputer z iPodów?

12 maja 2008, 16:54Naukowcy z Lawrence Berkeley National Laboratory (LBNL) proponują stworzenie superkomputera, który będzie wykorzystywał energooszczędne wbudowane procesory, montowane zwykle w urządzeniach przenośnych, takich jak telefony komórkowe czy odtwarzacze MP3.

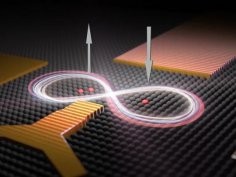

Australijczycy dokonali znaczącego przełomu w informatyce kwantowej

8 marca 2018, 05:24Zespół australijskich naukowców pracujący pod kierunkiem specjalistów z Uniwersytetu Nowej Południowej Walii dokonał przełomu na polu informatyki kwantowej. Australijczycy tak precyzyjnie określili pozycję atomów stanowiących kwantowe bity, że jako pierwsi wykazali, iż dwa kubity wchodzą w interakcje. Grupa, na której czele stoi profesor Michelle Simmons, jest jedynym zespołem naukowym na świecie zdolnym do określenia dokładnej pozycji kubitów w ciele stałym.

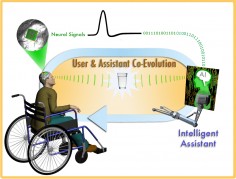

Implant, który się uczy

25 czerwca 2008, 10:38Implanty neuronalne mają pomóc osobom sparaliżowanym i posługującym się protezami kończyn w sprawowaniu nad nimi kontroli za pomocą myśli. Do tej pory interfejsy człowiek-maszyna były bardzo toporne i nieelastyczne. Reagowały np. tylko na określony typ sygnału neuronalnego, w dodatku reakcja ta była niezmienna (bazowała na zadanych algorytmach). Naukowcy z Uniwersytetu Florydzkiego ulepszyli tego typu urządzenia, dzięki czemu mogą się one uczyć wraz z mózgiem.

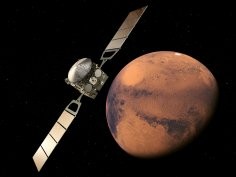

Jezioro ciekłej wody pod powierzchnią Marsa?

26 lipca 2018, 09:37Głęboko pod zamarzniętą powierzchnią Marsa prawdopodobnie odkryto pierwszy na Czerwonej Planecie zbiornik ciekłej wody. Zimne słone jezioro przykryte od góry olbrzymią masą lodu zostało znalezione za pomocą radaru

R2H - przenośny komputer Asusa

27 sierpnia 2006, 09:53Na rynku oficjalnie zadebiutował R2H Ultra-Mobile PC firmy Asustek. To przenośne urządzenie wyposażono zarówno we wbudowaną kamerę internetową o wysokiej rozdzielczości, jak i odbiornik GPS oraz system biometrycznego uwierzytelniania.

Jak zaatakować Linuksa i BSD

17 lipca 2008, 10:39Justin Cappos, Justin Samuel, Scott Baker i John H. Hartman z University of Arizona znaleźli błędy w wykorzystywanych przez Linuksa i BSD narzędziach APT, YUM i YaST. Luki dają cyberprzestępcom dostęp do części systemu operacyjnego, umożliwiając modyfikowanie,

Cold-boot attack: szyfrowanie nie chroni

31 lipca 2008, 14:56Naukowcy z Princeton University dowodzą, że szyfrowanie dysków twardych, które jest powszechnie stosowane do zabezpieczania danych, w pewnych warunkach zupełnie ich nie zabezpiecza. Akademicy zaprezentowali nowy typ ataku, który nazwali "cold-boot attack".